Cet article vous aidera à comprendre quels sont les fichiers malveillants les plus utilisés pour infecter les ordinateurs Windows à ce jour et vous donnera des conseils pour augmenter votre protection contre les logiciels malveillants.

Les instituts antivirus, comme AV-TEST, enregistrent environ 400 000 nouveaux logiciels malveillants par jour. Et ce sont de nouveaux exemples, mais si nous combinons les données du malware déjà découvert, la situation devient assez massive et crée un paysage extrêmement dangereux. C'est pourquoi les utilisateurs doivent être conscients des méthodes utilisées pour infecter leurs ordinateurs, sans qu'ils s'en aperçoivent et comment se protéger contre de telles pratiques malveillantes.

A voir aussi : Sauvegarde régulière des données sensibles : l'importance cruciale pour la sécurité de votre entreprise

Ces méthodes varient, mais il existe un goulot d'étranglement particulier qui est leur faiblesse : elles utilisent toutes les mêmes types de fichiers Windows pour que leur infection réussisse. Dans cet article, nous allons vous montrer les types de fichiers les plus souvent utilisés pour infecter des ordinateurs avec des logiciels malveillants sans être détectés.

Plan de l'article

- Quelles sont les extensions de fichier les plus populaires utilisées pour infecter ?

- Fichiers exécutables .EXE

- .DOC, .DOCX, .DOCM et autres fichiers Microsoft Office

- Fichiers d'application .HTA, .HTML et .HTM

- Fichiers .JS et .JAR

- Fichiers de script .VBS et .VB

- Fichiers Adobe Reader .PDF

- Fichiers d'archive .SFX

- Fichiers de commandes .BAT

- Fichiers .DLL

- .TMP Fichiers temporaires

- Fichiers Python .PY

- Quels autres fichiers malveillants vous pouvez rencontrer

- Conclusion, prévention et protection

Quelles sont les extensions de fichier les plus populaires utilisées pour infecter ?

Ou quels types de fichiers sont vulnérables aux virus informatiques ? Il existe de nombreux types de fichiers exécutables, de scripts, de fichiers programme pouvant être manipulés et même de raccourcis malveillants. Cependant, les plus choisis par les cybercriminels sont ceux qui sont particulièrement faciles à dissimuler des programmes antivirus et à charger la charge utile de leurs logiciels malveillants tout en restant inaperçus.

A voir aussi : Astuces et Secrets pour utiliser les Codes Triche GTA 5 Ps4

Fichiers exécutables .EXE

Les fichiers EXE sont-ils dangereux ? Étant les fichiers les plus souvent associés à des logiciels malveillants, les fichiers exécutables sont connus pour être diffusés sous forme de pièces jointes malveillantes. Cependant, comme cette méthode est devenue de plus en plus obsolète depuis que la plupart des fournisseurs de messagerie bloquent ces pièces jointes, les fichiers exécutables sont souvent diffusés sous forme de fausses configurations, mises à jour ou autres types de programmes apparemment légitimes avec le code malveillant intégré. Ils sont également archivés dans évitez davantage la détection antivirus. Cependant, les fichiers exécutables sont cruciaux lorsqu'il s'agit de configurer les activités du logiciel malveillant. En effet, ils disposent de nombreuses fonctions qui exécutent les activités malveillantes réelles une fois l'infection terminée. C'est pourquoi ils sont associés à la charge utile principale de différents logiciels malveillants plus souvent qu'à être utilisés comme fichier d'infection réel. Néanmoins, ne comptez pas qu'un fichier .exe ne soit pas malveillant, juste à cause de cela.

.DOC, .DOCX, .DOCM et autres fichiers Microsoft Office

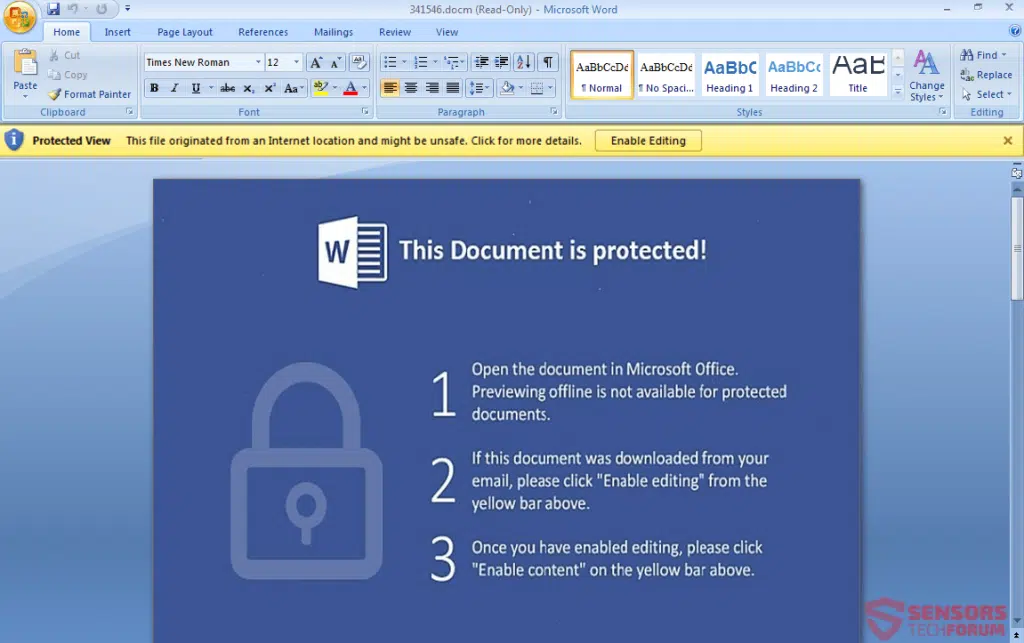

Ce type particulier de dossiers est récemment devenu une méthode très efficace pour infecter les victimes. La principale raison en est l'utilisation de macros malveillantes intégrées dans les documents eux-mêmes. Cela permet de passer devant tout logiciel antivirus et logiciel de protection des pièces jointes aux e-mails comme une promenade dans le parc, si le bon code obscurci est utilisé. Cependant, la partie délicate de l'infection des victimes par ces méthodes est de les amener à cliquer sur le bouton « Activer le contenu » et les cyber-escrocs, comme ceux derrière le cheval de Troie ZeuS, utilisent généralement les instructions contenues dans le document, comme l'image ci-dessous :

Fichiers d'application .HTA, .HTML et .HTM

Ces types particuliers de fichiers sont récemment devenus connus pour être associés à plusieurs variantes de ransomware. Le plus célèbre d'entre eux s'appelle Cerber Ransomware et ce virus a été classé comme le malware le plus efficace contre le dernier système d'exploitation Windows 10, principalement en raison du kit d'exploitation associé à la méthode d'infection via ces fichiers. Les fichiers eux-mêmes sont des applications Web HTML qui mènent généralement à un hôte étranger, à partir duquel la charge utile du logiciel malveillant est téléchargée sur l'ordinateur de la victime.

Fichiers .JS et .JAR

Ces types de fichiers malveillants sont connus pour contenir du code JavaScript malveillant qui provoque l'infection réelle. Habituellement, les infections JavaScript peut également être provoqué par le téléchargement automatique de ces fichiers sans le savoir après avoir cliqué sur une URL malveillante. Les fichiers .JS sont utilisés depuis un certain temps maintenant, mais a récemment gagné en popularité est associé à des virus ransomware, comme Locky Ransomware, qui reste jusqu'à présent le cryptovirus qui a infligé le plus de dommages aux systèmes informatiques de tous les temps.

Fichiers de script .VBS et .VB

Les fichiers de script Windows Visual Basic sont particulièrement dangereux car ils ont non seulement été associés à un ou deux virus, mais aussi à la plupart des grands noms de logiciels malveillants de ces dernières années. En commençant par les ransomwares Cerber et Locky utilisant des fichiers .vbs dans leur campagne de spam par e-mail, les fichiers .vbs ont également vu une action en relation avec les infections notoires des chevaux de Troie. Le principal choix de ces fichiers particuliers à infecter est la vitesse d'infection et les compétences du pirate pour créer du code dans l'environnement Visual Basic. VBS est également un type de fichier qui peut être facilement masqué et peut être transmis comme un message électronique légitime s'il se trouve dans une archive.

Fichiers Adobe Reader .PDF

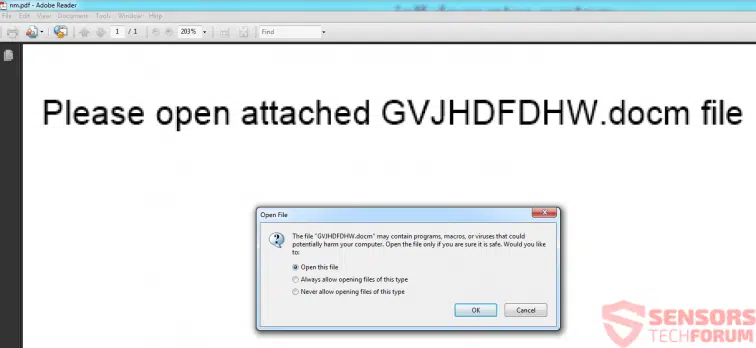

Les cybercriminels ont tendance à éviter d'associer des fichiers .PDF à des scripts et des codes, principalement parce qu'ils tombent en panne très souvent. Cependant, il semble exister une méthode qui est devenue très notoire et répandue. Cela inclut l'envoi de fichiers .PDF sous forme de pièces jointes de spam et ces fichiers .PDF cachent en eux les documents malveillants qui contiennent réellement des macros malveillantes. Jusqu'à présent, cette stratégie de « création de documents » est restée efficace contre les victimes inexpérimentées et est le principal facteur responsable de la propagation d'une menace, connue sous le nom de Jaff Ransomware.

Ce qui se passe réellement, c'est que la victime ouvre le fichier .PDF malveillant et qu'il contient le document Microsoft Word intégré. Cependant, comme le montrent les images ci-dessus, les documents invitent la victime à extraire le fichier .docm malveillant, ce qui provoque l'infection. La tactique très sournoise, particulièrement dangereuse pour les clickers rapides.

Fichiers d'archive .SFX

Lorsque nous discutons des fichiers malveillants et des infections par des logiciels malveillants, il est important de mentionner le .SFX - les types de fichiers d'archive auto-extractibles qui ont également été utilisés par les principales familles de logiciels malveillants pour infecter les ordinateurs. La façon dont ils fonctionnent est très similaire à la configuration des programmes de Windows, principalement parce que ces types de fichiers dans l'archive particulière la charge utile malveillante du virus et lorsqu'ils sont exécutés, ils peuvent être manipulés pour extraire la charge utile automatiquement et silencieusement en arrière-plan. Les fichiers .SFX les plus sophistiqués sont même programmés par leur code ou les fichiers de charge utile qu'ils ont extraits pour être automatiquement supprimés une fois l'opération terminée.

Fichiers de commandes .BAT

Même si ces fichiers contenant des commandes ne sont pas rencontrés si souvent, ils sont l'un des plus répandus jamais utilisés, principalement en raison de l'invite de commande Windows et son impact sur l'ordinateur. S'ils sont correctement manipulés, les fichiers batch peuvent insérer des commandes administratives pouvant effectuer diverses activités malveillantes, allant de la suppression de fichiers sur votre ordinateur à la connexion à des hôtes tiers et au téléchargement de logiciels malveillants directement sur votre ordinateur.

Fichiers .DLL

Les fichiers DLL sont essentiellement connus sous le nom de fichiers Dynamic Link Library et ils sont souvent des fichiers système de Microsoft, mais les logiciels malveillants trouvent des moyens de glisser sa propre version compromise avec des fonctions malveillantes dans le fichier DLL lui-même. En fin de compte, le logiciel malveillant commence à effectuer différents types d'activités malveillantes, telles que la suppression de fichiers Windows, l'exécution de fichiers en tant qu'administrateur sur l'ordinateur compromis et l'exécution de différents types de modifications dans l'Éditeur du Registre Windows. Cela peut entraîner l'apparition de messages d'erreur DLL sur votre PC, mais la plupart des virus passent par de grandes étendues pour empêcher ces erreurs d'être vues par la victime.

.TMP Fichiers temporaires

Les types de fichiers TMP sont des fichiers temporaires qui contiennent des données sur votre ordinateur lorsque vous utilisez un programme. Dans le monde des logiciels malveillants, les fichiers TMP sont essentiellement utilisés pour contenir des informations complémentaires à l'infection elle-même. Ces informations sont liées aux activités que le logiciel malveillant effectuera et sont souvent utilisées dans le but principal de permettre au logiciel malveillant de collecter des informations qui sont ensuite relayées aux cybercriminels par le fichier lui-même copié et envoyé sans que vous vous en rendiez compte. La suppression du fichier .TMP peut endommager l'activité du logiciel malveillant, mais les virus les plus complexes ne donneraient pas à l'utilisateur l'autorisation de le faire ou de créer une copie de sauvegarde utilisée de manière parallèle.

Fichiers Python .PY

Ces types de fichiers sont le plus souvent utilisés lorsque des virus de rançongiciels sont en jeu, ce qui signifie qu'ils sont écrits en Python et que leur objectif principal peut être d'être des modules utilisés pour chiffrer les fichiers sur votre ordinateur (documents, vidéos, images) et les rendre incapables de les ouvrir à nouveau. Les fichiers cryptés de ce virus ransomware sont créés à l'aide de tels scripts python qui, à condition que le logiciel, puisse les utiliser pour le cryptage de fichiers. De plus, certains logiciels malveillants ont été détectés comme étant entièrement codés en langage Python, ce qui signifie que le virus l'utilise pour tous les aspects de son activité.

Types de fichiers personnalisés

Ces types de fichiers peuvent être créés exclusivement pour le virus en question et sont utilisés à différentes fins, mais leur objectif principal est d'aider divers virus de programme qui infectent des fichiers avec une extension, par exemple à effectuer différents types d'activités sur l'ordinateur de la victime. Les fichiers peuvent comporter des extensions personnalisées qui peuvent être absolument n'importe quoi, par exemple .virus .fun, etc.

D'autres exemples frappants d'extensions de virus sont toutes les extensions utilisées par le ransomware Data Locker. Le ransomware le plus populaire en ce moment est surnommé Stop DJVU Ransomware release de nouvelles extensions de fichiers de ce type presque chaque semaine. Voici une liste d'extensions de ransomware liées à la méchante infection :

.shadow, .djvu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .djvus, .djvur, .djvut, .pdff, .tro, .tfude, .tfudet, .tfudeq, .rumba, .adobe, .adobee, .blower, .promos, .promoz, .promoz, .promo, .promoz, ..rumba, .adobe, .adobee, .blower, .promos, .promoz, .promoz, ..promoz, ...promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .klope, .kropun, .charcl, .doples, .luces,. luceq, .chech, .proden, .drume, .tronas, .trosak, .grovas, .grovat, .roland, .refols, .raldug, .etols, .guvara, .browec, .norvas, .moresa, .vorasto, .hrosas, .kiratos, .todarius, .hofos, .roldat, .dutan, .sarut, .fedasot, .berost, .forasom, .fordan, .codnat, .codnat 1, .bufas, .dotmap, .radman, .ferosas, .rectot, .skymap, .mogera, .rezuc, .stone, .redmat, .lanset, .davda, .poret, .pidom, .pidon, .heroset, .boston, .muslat, .gerosan, .vesad, .horon, .neras, .truke, .dalle, .lotep, .nusar, .litar, .besub, .cezor, .lokas, .godes, .budak, .vusad, .herad, .berosuce, .gehad, .gusau, .madek, .darus, .tocue, .lapoi, .todar, .dodoc, .bopador, .novasof, .ntuseg, .ndarod, .access, .format, .nelasod, .mogranos, .cosakos, .nvetud, .lotej, .kovasoh, .prandel, .z. atrov, .masok, .brusaf, .londec, .krusop, .mtogas, .nasoh, .nacro, .pedro, .nuksus, .vesrato, .masodas, .cetori, .stare,. carotte, .gero, .hese, .esto, .peta, .moka, .kvag, .karl, .nesa, .noos, .kuub, .reco, .bora, .reig, .trip, .plam, .cosd, .ygkz, .cadq, .ribd, .qlkm, .coos, .wbb xd, .pola

Autres types de fichiers utilisés par les virus

Sachez que les virus utilisent de nombreux types de fichiers différents, autrement considérés comme légitimes pour que le logiciel malveillant fonctionne correctement. Certains de ces fichiers peuvent être légitimes au début, mais contiennent un composant malveillant qui est déclenché lors de l'exécution. Ces types de fichiers sont les suivants :

- .INF, qui est un autre format pour les fichiers texte ;

- .LNK ou les raccourcis susceptibles d'entraîner le virus ;

- Types de fichiers .SCF, appartenant à Explorateur Windows ;

- Fichiers .MSI ou programmes d'installation MSI ;

- .MSP qui sont des programmes d'installation de correctifs ;

- Type de fichier .GADGET ou gadgets Windows Desktop ;

- .PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 également appelés scripts Shell.

Quels autres fichiers malveillants vous pouvez rencontrer

Bien que ces fichiers ne soient pas si souvent rencontrés, ils peuvent toujours être manipulés pour infecter votre ordinateur et infecter les ordinateurs actuellement. Voici les autres objets potentiellement malveillants, que vous devez analyser avant d'ouvrir :

Programmes :

Fichiers .MSI — Types de fichiers d'installation qui sont utilisés pour situer différents programmes sur l'ordinateur. Ils sont souvent utilisés comme configurations pour différents programmes, et peuvent également faire glisser le malware sous la forme d'une configuration d'un programme que vous essayez d'installer.

Fichiers .MSP — Fichiers qui sont également du type installateur, mais ils sont plus orientés vers l'application de correctifs logiciel actuellement installé, ce qui signifie que le malware ici peut se présenter comme un faux correctif téléchargé en ligne.

Fichiers .COM — Similaires aux fichiers .BAT, ces types de fichiers sont également utilisés pour insérer des commandes. Ils étaient très populaires à l'époque où Windows XP et les anciens systèmes étaient largement utilisés pour propager des vers, des virus et d'autres logiciels malveillants de la vieille école. Cependant, ils peuvent toujours être utilisés pour des activités malveillantes et des infections.

.GADGET Fichiers — Ces fichiers malveillants particuliers sont utilisés principalement avec le Gadget Windows Desktop. Donc, si vous utilisez une version Windows qui contient ces gadgets flottants sur votre bureau, vous devez rechercher ces fichiers. Lorsque Windows Vista a introduit des gadgets pour la première fois, de nombreux exploits ont conduit à l'infection de systèmes non corrigés par des chevaux de Troie et d'autres virus.

Fichiers de script :

Fichiers .CMD — Egalement un fichier d'invite de commande Windows qui peut insérer des commandes malveillantes sur votre ordinateur.

Fichiers .VBE — Fichiers VBS cryptés.

Fichiers .JSE — Fichiers JavaScript cryptés.

.PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 : Fichiers de script Windows PowerShell qui, lorsqu'ils sont programmés, peuvent exécuter automatiquement des commandes PowerShell directes sur un système Windows, tant qu'ils sont exécutés avec des privilèges d'administration. Particulièrement dangereux.

Fichiers de raccourcis malveillants :

Raccourcis .LNK : Faccourci utilisé généralement pour lier un programme contenu localement sur l'ordinateur. Cependant, avec les bons logiciels et fonctions, il peut effectuer plusieurs activités malveillantes sur l'ordinateur infecté, comme la suppression de fichiers importants.

Fichiers .INF — Ces fichiers texte ne sont généralement pas dangereux, mais ils peuvent également être utilisés pour lancer une application. Et si cette application est malveillante, cela les rend également dangereuses.

Fichiers .SCF : Ces types de fichiers sont utilisés pour interférer avec l'Explorateur Windows et peuvent être modifiés pour effectuer des actions sur l'Explorateur susceptibles d'entraîner une infection. Mais les actions peuvent également être post-infection.

Conclusion, prévention et protection

C'est une chose de savoir quels types de fichiers pourraient finalement entraîner une infection sur votre ordinateur, mais c'est un jeu de balle complètement différent pour apprendre à vous protéger. Étant donné que la scène des logiciels malveillants est très dynamique et change quotidiennement, il peut y avoir des infections auxquelles vous n'êtes toujours pas préparé. C'est pourquoi nous avons décidé de créer ces conseils généraux pour vous aider à améliorer considérablement votre protection et votre sensibilisation aux logiciels malveillants :

Conseil 1 : Assurez-vous d'installer le logiciel de protection approprié.

Astuce 2 : Découvrez comment stocker en toute sécurité vos fichiers importants et donc les protéger des crypteurs de fichiers ou d'autres logiciels malveillants.

Astuce 3 : Découvrez comment protéger votre ordinateur contre les courriels malveillants.

Conseil 4 : Assurez-vous toujours d'analyser un fichier téléchargé. Pour les archives, vous pouvez utiliser le service Zip-e-ZIP et pour différents types de fichiers et les liens Web que vous pensez être malveillants, vous pouvez utiliser l'analyseur en ligne VirusTotal. Les deux services sont entièrement gratuits.

Astuce 5 : Si vous êtes d'accord avec cela, utilisez Sandboxing, c'est une méthode très efficace pour isoler les logiciels malveillants dans le code sandbox crypté, même si vous ne disposez pas de la protection appropriée. Un bon programme pour commencer avec iSSandboxie.

Vous êtes attiré par l'informatique ? Alors tentez votre chance dans une formation en alternance en cybersécurité! Les perspectives de l'emploi dans la cybersécurité sont extrêmement prometteuses, avec une demande croissante pour des professionnels qualifiés afin de protéger les données et les systèmes contre les cybermenaces. Ce secteur offre des opportunités de carrière stables et bien rémunérées, tout en permettant aux experts de jouer un rôle crucial dans la sécurité numérique. Avec l'augmentation des cyberattaques, les compétences en cybersécurité deviennent de plus en plus essentielles, garantissant un avenir dynamique et en constante évolution pour les professionnels du domaine. Éssayer une alternance en cybersécurité sur Jooble.